1 Система администрирования информационной сетью: организация управления; классы объектов в OSI и группы в Internet

В общем случае управление телекоммуникациями включает планирование, организацию, мониторинг, расчеты за услуги и управление работой и ресурсами сети. Архитектуры управления OSI и Internet решают последние три задачи, т.е. планирование и организация сети не включены в их схемы.

В прошлом каждый поставщик сетевого оборудования развивал и продавал собственный пакет административного сетевого управления. Использование этих продуктов с архитектурой сетевого оборудования других поставщиков затруднено или невозможно. Такое положение в определенной степени сохраняется и поныне.

Основная задача стандартных архитектур управления - создание единого пакета сетевого управления для сетевого оборудования разных поставщиков.

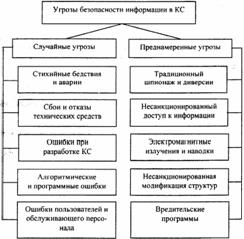

В архитектуре OSI выделено пять областей и пять уровней управления в каждой области. Области управления - следующие:

- неисправности (Fault);

- конфигурация (Configuration);

- расчеты (Accounting);

- рабочие характеристии (производительность) (Performance);

- безопасность информации (Security).

Уровни управления - следующие:

- элементы сети;

- управление элементами сети;

- управление сетью;

- управление услугами;

- управление бизнесом.

Каждые область и уровень включают в себя свой набор задач и сферу влияния при управлении, т.е. возникает 25 конкретных областей прикладных задач по управлению. В Internet не используется уровневое представление управления.

Информационная архитектура сетевого управления базируется на следующих понятиях:

- агент (Agent process) - часть программного обеспечения (ПО) в управляемом объекте, отвечающая за посылку отчетов (извещений) управляющей системе о статусе управляемого объекта и получение распоряжений относительно объекта;

- менеджер (Managing process) - прикладной процесс, оказывающий непосредственное воздействие на агента;

- база управляющей информации (Management information base, MIB), или библиотека объектов (Object library) - информация управления определенной структуры и содержания.

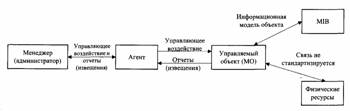

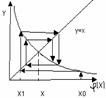

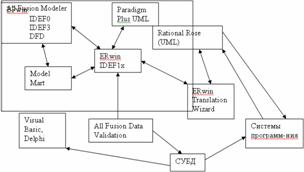

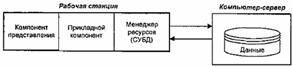

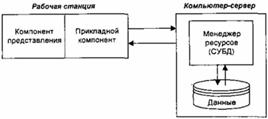

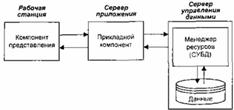

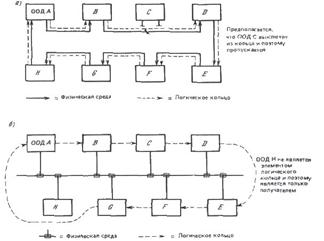

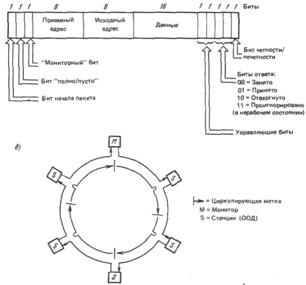

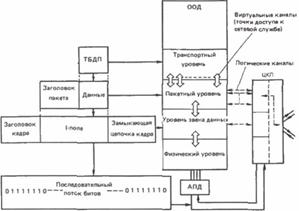

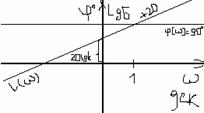

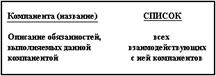

При построении САУ используется концепция объектно-ориентированного проектирования (Object-oriented design, OOD), заключающаяся в том, что внутренняя реализация объекта скрыта от других объектов, а взаимодействуют они через пересылку сообщений на видимом интерфейсе (см. рис. 3.2). В управлении OSI использование этой концепции основано на понятии управляемый объект (Managed object, МО). МО представляет ресурс, контролируемый или управляемый через построенную САУ, представленный в MIB в виде информационной модели.

Рис. 3.2 - OOD-концепция

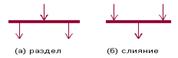

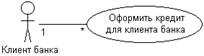

Менеджер активизирует управляющий процесс, агент производит действия в МО, но он не знает специфику управляющих воздействий и содержание извещений (см. рис. 3.3).

Рис. 3.3 - Базовый принцип обмена управляющей информацией

В качестве МО могут выступать аппаратное обеспечение (коммутаторы, рабочие станции, платы портов и др.), ПО (алгоритмы маршрутизации, управление буферами, очередями и т.п.) и другие ресурсы сети.

В OSI введено понятие N-уровневого МО. Если МО специфицирован в индивидуальном уровне, то он называется N-уровневым МО. Если он принадлежит более чем одному уровню, то называется системным МО.

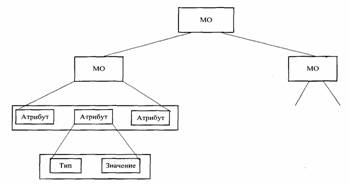

МО, определяемый в OSI, имеет следующие характеристики:

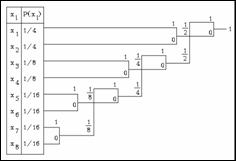

- атрибуты (Attributes), которые известны на его интерфейсе. Каждому атрибуту соответствует тип и одно или более значений (см. рис. 3.4);

- операции (Operations), которые можно производить в МО.

- извещения, отчеты (Reports), разрешенные к производству в МО;

- поведение (Behavior) МО в ответ на производимое действие в нем.

Рис. 3.4 - Атрибуты МО

Концепция Internet подобна OSI. Но там используются термины «типы объектов» и «переменные».

Модель Internet не различает объекты и атрибуты. Следовательно, повторное применение атрибутов в других МО не разрешено. Например, общие атрибуты такие, как «закрытие системы», «завершение задачи», «действующий» и др. в модели OSI могут быть применены к любому МО. В Internet модели этого не существует.

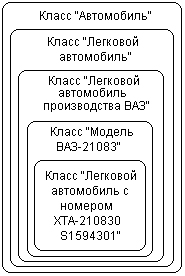

МО, имеющие сходные характеристики, в OSI группируются в классы объектов (class МО, МОС), которые определяются через атрибуты, операции и извещения. В Internet есть понятие группы МО, но она включает МО не по близости характеристик, а по принадлежности к определенной области сети. Например, группы МО, принадлежащие к интерфейсам физического или уровня канала связи (Ethernet, Synchronous data link control и т.д.), или МО, принадлежащие к протоколам сетевого управления, объединяются в группу SMNP.

МОС OSI дают возможность осуществления модульности (контейнерности), инкапсуляции объектов с относящимися к ним ресурсами сети внутри других объектов, при этом вызов операций или получение извещений производится только в определенном уровне модульных объектов. Таких действий не позволяют группы в Internet.

2 Уровневая архитектура сетевого управления OSI. Протоколы уровней: представления, сессии, приложений.

Уровень представления

Главной целью уровня представления является согласование процедур при передаче сообщений между управляющим процессом и агентом. Эти действия не имеют отношения к семантике данных, но касаются вопросов идентификации данных и размещения их в полях данных, т.е. вопросов синтаксиса. При выполнении услуг уровня представления учитывают:

1) синтаксис данных отсылаемого приложения,

2) синтаксис данных принимаемого приложения,

3) синтаксис между объектами представления, которые поддерживают посылку и прием приложения.

В уровне представления проводятся две существенные операции: 1 - согласование синтаксиса между объектами сетевого управления OSI; 2 - согласование синтаксиса переноса между двумя связывающимися объектами.

Уровень сессии

Рекомендации Х.215 и Х.225 ITU-T дают определения услуг и спецификации протокола для обмена данными между пользователями уровня сессии. Х.215 описывает, как пользователи устанавливают сессию через уровень сессии, производят обмен и расчет данных через точки синхронизации, используя знаки для согласования различных типов диалогов, и освобождение сессии.

Рекомендация Х.225 описывает функции и протокольные блоки данных уровня сессии. ISO публикует соответствующие стандарты как DIS 8326 и DIS 8327.

Уровень сессии OSI обеспечивает следующие услуги:

- координирует обмен данными между приложениями через логическое соединение и освобождение сессий (также называемые диалогами) между приложениями;

- обеспечивает точки синхронизации (называемые контрольными точками в некоторой литературе) в структуре обмена данными;

- предписывает структуру во взаимодействиях приложений пользователей;

- если необходимо, обеспечивает соглашение с пользователями о возврате переданных данных;

- использует точки синхронизации для гарантированного приема всех блоков данных приложений до освобождения сессии.

Основные свойства услуг уровня сессии: Разрешение на пользование услугой; Услуги синхронизации:

Точки синхронизации (sync) - еще одна важная часть уровня сессий. Они используются для координации обмена данными. Услуги синхронизации подобны контрольным точкам или рестартам в операции переноса файла или транзакции. Они позволяют пользователям определить и локализовать точки в обмене данными и, если необходимо, дублировать точки для целей восстановления. Уровень сессии уменьшает количество шагов к точке синхронизации, и пользователь может применить это для определения того, где начать процедуры восстановления.

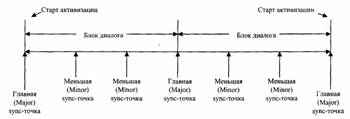

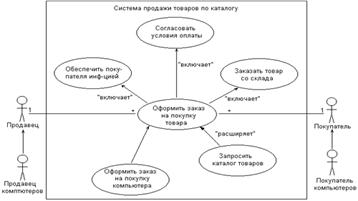

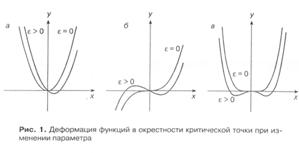

Допускаются два типа точек синхронизации - главная и меньшая (major и minor). Как показано на рис. 5.8, sync-точки используются в соединении со следующими понятиями блоков диалога и действиями:

- главная sync-точка определяет структуру обмена данными в сериях диалоговых блоков;

- диалоговый блок: атомарное действие, в котором все связи внутри отделены от любых предыдущих или последующих связей. Главная sync-точка ограничивает начало и конец диалогового блока;

- меньшая sync-точка определяет структуру обмена данными внутри диалогового блока;

- активизация (activity) состоит из одного или более диалоговых блоков. Активизация является логическим множеством связанных задач, например, перенос файла с относящимися записями. Основным свойством диалогового блока является то, что он может быть прерван и позднее возобновлен. Каждая активизация является совершенно независимой от любой другой.

Рисунок 5.8 - Точки синхронизации уровня сессии

Использование активизации предоставляет возможность услуги карантина (quarantine).

Уровень приложений

Этот раздел посвящен анализу стандартов поддержки сетевого управления OSI в уровне приложений. Такая поддержка осуществляется с помощью протоколов:

- Элемент услуги управления ассоциацией (ACSE);

- Элемент услуги удаленных операций (ROSE);

- Управление доступом и передачей файлов (FTAM).

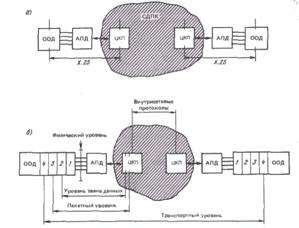

Ключевые понятия (см. рис. 5.10):

- реальная открытая система (Real open system): система, которая действует согласно OSI в своих связях с другой реальной открытой системой;

- процесс приложения (Application process, АР): является компонентом внутри реальной открытой системы, абстрактное представление элементов открытой системы, которое производит обработку для частных приложений;

- объект приложения (Application entity, АЕ): представляет АР в пределах OSI и обеспечивает множество возможностей связей OSI для АР;

- элемент услуги приложений (Application service element, ASE): являются частями АЕ, обеспечивающими определенные возможности OSI для специфической цели;

- объект пользователя (User entity, UE): логическая группа ASEs.

Рисунок 5.10 - Ключевые понятия уровня приложений

Элементы ASEs обеспечивают определенное множество услуг, которые необходимы приложениям. ASE подобны общему ПО. Преимуществом такого подхода является то, что каждому приложению или другому ASE нет необходимости записывать свой собственный дубликат ПО.

Объект приложения АЕ состоит из одного элемента пользователя и одного или более ASEs и действует через единственную точку доступа к услуге уровня представления (Presentation service access point, PSAP). PSAP отображается непосредственно в точку доступа к услуге уровня сессии (Session service access point, SSAP).

Ассоциации и контексты приложения

Протокол ACSE поддерживает установление, обслуживание и завершение ассоциаций приложения. Ассоциация приложения представляет собой детальное описание сотрудничающих взаимосвязей (отношений) между двумя AEs. С другой стороны, контекст приложения есть множество ASEs и поддерживающей информации, используемых в ассоциации приложения. По существу, это множество правил для установления связи в заданной ассоциации приложения и вызовов AEs (их действий).

Протокол управления доступом и передачей файлов (FTAM) используется для поддержки переноса файлов и операций управления файлами. Протокол ROSE не подходит для этого, т.к. не ориентирован на соединение, а ориентирован на транзакции. Стандарты сетевого управления OSI поддерживают использование FTAM через согласование контекста приложения, которое может включать FTAM.

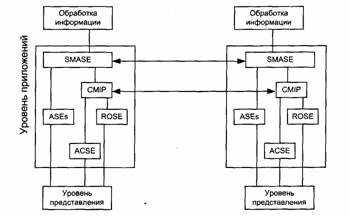

На рис. 5.12 показан возможный стек ASEs в уровне приложений сетевого управления OSI, которые могут заключать в себе контекст приложения. Стрелки указывают на связь SMASEs и CMIPs в различных машинах. С точки зрения сетевого управления OSI действия с ASEs в уровне приложения имеют целью обмен PDUs между SMASEs.

Рисунок 5.12 - Уровень приложений сетевого управления

3 Стек протоколов TCP/IP — набор сетевых протоколов, на которых базируется Интернет. Обычно описывается моделью OSI, представляющей взаимодействие протоколов в виде стека. В такой модели каждый уровень предназначен для решения узкого круга задач и используется для предоставления услуг для более высоких уровней. Верхние уровни ближе к пользователю и работают с наиболее абстрактными объектами, тогда как нижние уровни сильно зависят от физической среды передачи данных.

Уровни стека TCP/IP

|

7 |

Прикладной |

HTTP, SMTP, SNMP, FTP, Telnet, NFS, RTSP |

|

6 |

Представительный |

XML, XDR, ASN.1, SMB, AFP |

|

5 |

Сеансовый |

TLS, SSH, ISO 8327 / CCITT X.225, RPC, NetBIOS, ASP |

|

4 |

Транспортный |

TCP, UDP, RTP, SCTP, SPX, ATP, DCCP, BGP |

|

3 |

Сетевой |

IP, ICMP, IGMP, X.25, CLNP, ARP, RARP, OSPF, RIP, IPX, DDP |

|

2 |

Канальный |

Ethernet, Token ring, PPP, HDLC, Frame relay, ISDN, ATM, MPLS |

|

1 |

Физический |

электричество, радио, лазер |

Прикладной уровень обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя доступ к сетевым службам, таким как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты. Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления.

Уровень представления отвечает за преобразование протоколов и кодирование/декодирование данных. На этом уровне может осуществляться сжатие/распаковка или кодирование/раскодирование данных, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально.

Сеансовый уровень отвечает за поддержание сеанса связи, управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений.

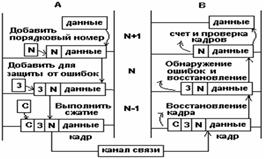

Транспортный уровень предназначен для доставки данных без ошибок, потерь и дублирования в той последовательности, как они были переданы. При этом неважно, какие данные передаются, откуда и куда, то есть он предоставляет сам механизм передачи. Блоки данных он разделяет на фрагменты, размер которых зависит от протокола, короткие объединяет в один, длинные разбивает. Протоколы этого уровня предназначены для взаимодействия типа точка-точка.

Сетевой уровень предназначен для определения пути передачи данных, отвечает за определение кратчайших маршрутов, коммутацию и маршрутизацию пакетов, отслеживание неполадок и заторов в сети. На этом уровне работает такое сетевое устройство, как маршрутизатор.

Канальный уровень предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает в кадры данных, проверяет на целостность, исправляет ошибки и отправляет на сетевой уровень. На этом уровне работают коммутаторы, мосты и сетевые адаптеры.

Физический уровень предназначен непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель и соответственно их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством. На этом уровне работают концентраторы и повторители (ретрансляторы) сигнала.

4 Управление сетями на базе модели OSI: конфигурацией; неисправностями; производительностью и безопасностью.

Управление конфигурацией

Система связи является динамической средой. Внутри системы постоянно происходят изменения. Коммутаторы, мультиплексоры, модемы другие средства связи функционируют с разной производительностью, и их взаимодействие друг с другом меняется.

Стандарт ISO по управлению конфигурацией сети предоставляет средства для сообщений относительно логических или физических конфигураций в среде OSI. Управление конфигурацией осуществляет следующие функции (через действия в MIB):

- Идентификация любого МО и назначение имен объекту;

- Определение любого нового МО;

- Установка начальных значений для атрибутов объектов;

- Управление взаимодействием МО;

- Изменение оперативных характеристик МО и информирование о любых изменениях в состояниях объектов;

- Удаление МО.

Спецификации управления конфигурацией ISO опираются на различные стандарты управления ISO.

Управление конфигурацией использует услуги общей управляющей информации (CMISE). Возможности управления конфигурацией обеспечиваются пятью областями воздействия:

- Конфигурация объекта (Object configuration): возможность управлять добавлением, удалением, регистрацией, устранением регистрации и именованием инстанций МО. Термин «регистрация» относится к тому, как один пользователь услуги CMISE сообщает другому, что инстанция МО поступила в указанную MIB.

- Управление состоянием (State management): возможность управлять исследованием, установкой и уведомлением об изменениях в управляемых состояниях МО.

- Управление атрибутами (Attribute management): возможность управлять исследованием, установкой и уведомлением об изменениях в общих атрибутах МО.

- Управление взаимосвязью (Relationship management): возможность управлять исследованием, установкой и уведомлением об изменениях во взаимосвязи МО.

- Распределение программного обеспечения (Software distribution): возможность управлять распределением ПО и уведомлением об изменении версии также, как запускать процедуры начальной загрузки внутри МО.

Управление неисправностями

Управление неисправностями включает: обслуживание журналов регистрации ошибок, выполнение действий по обнаружению ошибок, выполнение диагностических тестов для обнаружения и идентификации неисправностей и исправление неисправностей.

Управление неисправностями использует элементы услуг OSI CMISE для обеспечения трех первоочередных действий:

- Обнаружение неисправностей (Fault detection): неисправности могут быть обнаружены или текущим контролем, или по отчетам об ошибках.

- Диагностирование неисправностей (Fault diagnosis): неисправности диагностируются при выполнении диагностики в компонентах МО посредством репродуцирования (размножения) ошибок, анализа ошибок или получения отчета от МО.

- Восстановление неисправностей (Fault correction): восстановление неисправностей выполняется с помощью других средств типа устройства управления конфигурацией.

Управление неисправностями опирается на некоторые другие услуги, определенные в других стандартах управления сетью OSI:

- Сообщения о событиях (Event reporting): поддерживается передача сообщений об ошибках.

- Конфиденциальное и диагностическое тестирование (Confidence and diagnostic testing): поддерживаются средства, чтобы определить, способен ли МО выполнить функцию.

- Журнал управления (Log control): общая функция, которая поддерживает действия типа активизации журнала событий, ограничение доступа к МО и т.д.

- Аварийное сообщение (Alarm reporting): поддерживается использование аварийных сообщений в системе.

Управление производительностью

В стандарте ISO по управлению производительностью сначала определяются критерии производительности и требования к ее измерениям. Также определяется ряд параметров в отношении рабочей нагрузки, пропускной способности, ресурса времени ожидания, времени ответа, задержки распространения, готовности (коэффициента готовности) и любых изменений QoS. Действия по управлению производительностью включают непрерывный контроль ресурсов сети в части измерения их производительности, корректировку (регулировку) критериев измерения и определение, является ли производительность удовлетворительной.

В настоящее время в стандарте OSI определены следующие параметры для измерения производительности:

- Пропускная способность (Throughput)

- Рабочая нагрузка (Workload)

- Задержка распространения (Propagation delay)

- Время ожидания (Wait time)

- Время ответа (Response time)

- Качество обслуживания (Quality of service, QoS)

В широком смысле управление производительностью подразумевает функции мониторинга, анализа и настройки.

Функция мониторинга Пропускной способности используется, чтобы измерить пропускную способность в канале связи или узле сети (при соединениях из конца в конец).

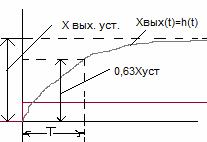

Функция мониторинга Времени ответа используется для оценки времени ответа узла или сети связи.

Функция Статистического анализа - это широкая группа действий, использующих записи мониторов и определяющих производительность объектов в управляемой сети OSI. Использование журналов регистрации управления производительностью и моделей, описывающих производительность сети, является важным компонентом функции статистического анализа.

Функция Регулировки производительности используется для измерения характеристик длин очередей сообщений и времени ожидания в очереди.

Управление безопасностью

Стандарт ISO по управлению безопасностью основан на стандартах ISO 7498-2, 10164-7, 10164-8 и 10164-9, представляющих требования для завершений проверки по безопасности, включая тревожную сигнализацию, анализ выбора, обнаружение события и ведение журнала этих операций.

Сетевое управление OSI включает 8 «механизмов безопасности» и 14 «служб».

Механизм удостоверения (Notarization) гарантирует, что третье лицо для гарантии правильности информации использует не только ее содержание, но также сведения об источнике информации, хронометраже и доставке адресату.

Механизм управления маршрутизацией (Routing control) содержит правила, которые позволяют при передаче сообщений избегать определенных сетей или каналов передачи данных с целью безопасности.

Механизм управления доступом (Access control) используется, чтобы предотвратить несанкционированный доступ к ресурсу сети или предотвратить использование его несанкционированным способом.

Аутентификация обмена (Authentication exchange) - это механизм, когда идентичность лица должна быть проверена раньше, чем предоставлен доступ к ресурсу сети.

Целостность данных (Data integrity) - механизм, который используется, чтобы гарантировать, что данные не будут разрушены или изменены несанкционированным способом.

Цифровая сигнатура (Digital signature) (уникальный набор байтов) используется для гарантии того, что получатель данных - именно тот, кому адресованы данные, и что блок данных не был изменен.

Заполнение трафика (Traffic padding) - механизм, в котором специальные биты, октеты или другие блоки данных добавляются в конце протокольных блоков (PDU).

Шифрование (Encipherment) использует криптографические методы для закрытия данных.

Рассмотрим теперь службы безопасности.

Аутентификация равноправных объектов используется, чтобы гарантировать, что ассоциация (связь) с равноправным объектом является единственной, которая допустима.

Служба Аутентификации подлинности данных используется, чтобы гарантировать, что источник данных тот, который затребован.

Служба Управления доступом гарантирует, что несанкционированный пользователь не получит доступ к ресурсу сети.

Служба Конфиденциальности соединения гарантирует, что данные пользователя в соединении засекречены.

Конфиденциальность без установления соединения гарантирует конфиденциальность данных любого конечного пользователя.

Конфиденциальность выбранной области используется, чтобы обеспечить конфиденциальность некоторых элементов данных внутри большого массива данных.

Конфиденциальность потока трафика гарантирует, что служба обеспечивает предотвращение анализа трафика пользователя любым потенциальным противником.

Целостность (сохранность) соединения с восстановлением гарантирует, что все данные конечного пользователя относительно (N)m соединения будут защищены от изменения, удаления или вставки. Эта служба так же предпринимает попытки восстановления данных в случае необходимости.

Целостность соединения без восстановления выполняет те же самые функции, что представлены выше, но без восстановления данных в этой службе.

Целостность выбранных полей соединения гарантирует целостность (сохранность) выбранных полей внутри блоков данных услуги SDU путем защиты от изменения, удаления, вставки или воспроизведения.

Целостность без установления соединения обеспечивает целостность (сохранность) одиночного SDU относительно изменения и воспроизведения.

Целостность выбранных полей без установления соединения - служба, которая гарантирует, что избранные поля внутри протокольного блока данных PDU без установления логического соединения не изменены.

Подтверждение с доказательством происхождения требует, чтобы отправитель был однозначно идентифицирован и не смог бы отвергнуть передачу данных.

Подтверждение с доказательством доставки (Non-repudiation with proof of delivery) предоставляет отправителю данных услугу, которая гарантирует, что данные были доставлены, и получатель не может отрицать получение данных. Оставшиеся две службы определяются спецификой конкретной сети.

5 DNS (система доменных имён) — это система, позволяющая преобразовывать символьные имена доменов в IP-адреса (и наоборот) в сетях TCP/IP. Доме́н — определённая зона в системе доменных имён (DNS) Интернета, выделенная какой-либо стране, организации или для иных целей. DNS важна для работы Интернета, т.к. для соединения с узлом необходима информация о его IP-адресе.

Доменное имя содержит, как минимум, две части, разделённые точкой. Самая правая метка является доменом верхнего уровня (например, для адреса ru.wikipedia.org домен верхнего уровня — org). Каждая следующая метка справа налево является поддоменом (например, wikipedia.org — поддомен домена org, а ru.wikipedia.org — домена wikipedia.org). Такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Система DNS содержит иерархию серверов DNS. Мы набрали в браузере адрес ru.wikipedia.org. Браузер знает только IP-адрес сервера DNS. Он спрашивает у сервера DNS: «какой IP-адрес у ru.wikipedia.org?». Сервер DNS обращается к корневому серверу — например, 198.41.0.4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 поддерживает доменную зону org.» Браузер направляет свой запрос к 204.74.112.1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 поддерживает доменную зону wikipedia.org.» Наконец, браузер отправляет свой запрос к третьему DNS-серверу, и получает ответ — IP-адрес. Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию. Существует 13 корневых серверов, расположенных по всему миру, их адреса никогда не меняются, а информация о них есть в любой операционной системе.

Имя хоста и IP-адрес не тождественны — хост с одним IP-адресом может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов. Обратное тоже справедливо — одному имени может быть сопоставлено множество хостов: это позволяет создавать балансировку нагрузки. Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы.

Обратный DNS-запрос. DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс.

Спецификация DNS RFC 1034.

Основным элементом логической структуры AD является домен, способный содержать миллионы объектов. В домене хранятся те объекты, в чем члены сетевого сообщества нуждаются для своей работы: принтеры, документы, адреса электронной почты, базы данных, пользователи, распределенные компоненты и прочие ресурсы. AD может состоят из одного иди более доменов. Объединение объектов в один или более доменов позволяет отразить в сети организационную структуру компании, Общие характеристики доменов таковы:

- все сетевые объекты существуют в пределах домена, а каждый домен хранит информацию только о тех объектах, которые содержит. Теоретически каталог домена может содержать до 10 миллионов объектов, но фактически — это около 1 миллиона объектов на домен;

- домен обеспечивает безопасность. В списках управления доступом определяется доступ к объектам домена. В них заданы разрешения для пользователей, которые могут получить доступ к объекту, и указан тип этого доступа. Объекты включают файлы, папки, общие ресурсы, принтеры и другие объекты AD. В разных доменах никакие параметры безопасности, например административные права, политики безопасности, списки управления доступом, не пересекаются между собой. Администратор домена имеет абсолютное право устанавливать политики только внутри данного домена.

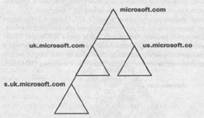

Дерево

— это группа, или иерархически упорядоченная совокупность из одного или более

доменов, созданная путем добавления одного или более дочерних доменов к уже

существующему родительскому домену. Все домены в дереве используют связанное

пространство имен и иерархическую структуру именования. Характеристики деревьев

таковы: 1)согласно стандартам доменной системы имен (DNS), доменным именем дочернего

домена будет объединение его относительного имени и имени родительского домена.

Microsoft.com является родительским доменом, а us.microsoft.com — его дочерним

доменом.. У us.microsoft.com имеется дочерний домен sis.microsoft.com; 2)все

домены в пределах одного дерева совместно используют общую схему, которая

служит формальным определением всех типов объектов, находящихся в Вашем

распоряжении при развертывании AD; 3)все домены в пределах одного дерева

совместно используют общий глобальный каталог, который служит центральным

хранилищем информации об объектах в дереве.

Дерево

— это группа, или иерархически упорядоченная совокупность из одного или более

доменов, созданная путем добавления одного или более дочерних доменов к уже

существующему родительскому домену. Все домены в дереве используют связанное

пространство имен и иерархическую структуру именования. Характеристики деревьев

таковы: 1)согласно стандартам доменной системы имен (DNS), доменным именем дочернего

домена будет объединение его относительного имени и имени родительского домена.

Microsoft.com является родительским доменом, а us.microsoft.com — его дочерним

доменом.. У us.microsoft.com имеется дочерний домен sis.microsoft.com; 2)все

домены в пределах одного дерева совместно используют общую схему, которая

служит формальным определением всех типов объектов, находящихся в Вашем

распоряжении при развертывании AD; 3)все домены в пределах одного дерева

совместно используют общий глобальный каталог, который служит центральным

хранилищем информации об объектах в дереве.

Создавая

иерархию доменов в дереве, можно поддерживать должный уровень безопасности и

регулировать административные полномочия в пределах организационного

подразделения (ОП) либо в предела целого домена. Предоставив пользователю полномочия

на ОП, эти разрешения вы сможете распространить вниз по дереву. Такую структуру

дерева легко адаптировать к организационным изменениям в компании.

Создавая

иерархию доменов в дереве, можно поддерживать должный уровень безопасности и

регулировать административные полномочия в пределах организационного

подразделения (ОП) либо в предела целого домена. Предоставив пользователю полномочия

на ОП, эти разрешения вы сможете распространить вниз по дереву. Такую структуру

дерева легко адаптировать к организационным изменениям в компании.

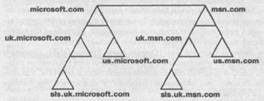

Лес — это группа, или иерархически упорядоченная совокупность, из одного или более отдельных и полностью независимых доменных деревьев. Деревья обладают следующими характеристиками: 1)у всех деревьев в лесе общая схема; 2)у всех деревьев в лесе разные структуры именования, соответствующие своим доменам; 3)все домены в лесе используют общий глобальный каталог; • домены в лесе функционируют независимо друг от друга, однако лес допускает обмен данными в масштабе всей организации; 4)между доменами и деревьями доменов существуют двусторонние доверительные отношения.

6 UDP (User Datagram Protocol — протокол пользовательских датаграмм) — это сетевой протокол для передачи данных в сетях IP. Он является одним из самых простых протоколов транспортного уровня модели OSI. В отличие от TCP, UDP не гарантирует доставку пакета. Это позволяет ему гораздо быстрее доставлять данные для приложений, которым не требуется большая пропускная способность линий связи, либо требуется малое время доставки данных. UDP используется для широковещательной и многоадресной рассылки.

Для взаимодействия сетевых приложений протокол UDP использует 16-ти битные порты, которые могут принимать значения от 0 до 65535. Порт 0 является зарезервированным, но может использоватся как порт источника, если приложение не ожидает ответных данных.Порты с 1 по 1023 яляются системными и фиксированными, во многих ОС привязка к ним требует повышенных привилегий приложения.

Заголовок UDP содержит 4 поля, 2 из которых («порт отправителя» и «контрольная сумма») опциональны. Поля «порт отправителя» и «порт получателя», по 16 бит, определяющие процесс, которому предназначен данный пакет. Поле «размер заголовка» в октетах, минимально 8. И поле «контрольная сумма» длиной 16 бит. Недостаточная надёжность протокола может выражаться как в потере отдельных пакетов, так и в их дублировании. UDP используется при передаче потокового видео, игр реального времени. UDP используется в протоколах: DNS, VoIP, TFTP, SNTP.

TCP (Transmission Control Protocol — протокол управления передачей) — один из основных сетевых протоколов Internet, предназначен для управления передачей данных в сетях TCP/IP, выполняет функции протокола транспортного уровня модели OSI. TCP — это транспортный механизм, предоставляющий поток данных, с предварительной установкой соединения, за счёт этого дающий уверенность в безошибочности получаемых данных, осуществляет перезапрашивание данных в случае потери пакетов и устраняет дублирование при получении двух копий одного пакета. В отличие от UDP, TCP гарантирует, что приложение получит данные точно в такой же последовательности, в какой они были отправлены, и без потерь.

Порт источника — порт, с которого отправлен пакет. Порт назначения — порт, на который отправлен пакет. Номер последовательности выполняет две задачи: 1)Если установлен флаг SYN, то это начальное значение номера последовательности и первый байт данных — это номер последовательности плюс 1. 2)В противном случае, если SYN не установлен, первый байт данных — номер последовательности. Номер подтверждения содержит номер последовательности, ожидаемый отправителем в следующий раз. Смещение данных определяет размер заголовка пакета TCP в 32-битных словах. Зарезервировано — 6 бит зарезервированы для будущего использования и должны устанавливаться в ноль. Флаги (управляющие биты): URG — указатель важности, ACK — номер подтверждения, PSH, RST — обрыв соединения, SYN — синхронизация номеров последовательности, FIN — флаг указывает на завершение соединения. Поле контрольной суммы — это 16-битное дополненение суммы всех 16-битных слов заголовка и текста. Указатель важности — 16-битовое значение положительного смещения от порядкового номера в данном сегменте.

7 POP3 (Post Office Protocol Version 3 — протокол почтового отделения, версия 3) — это сетевой протокол, используемый почтовым клиентом (MUA) для получения сообщений электронной почты с сервера. Обычно используется в паре с протоколом SMTP. Предыдущие версии протокола (POP, POP2) устарели. Альтернативным протоколом для сбора сообщений с почтового сервера является IMAP. По умолчанию использует TCP-порт 110. Стандарт протокола POP3 определён в RFC 1939. Существуют реализации POP3-серверов, поддерживающие TLS и SSL.

IMAP

(Internet Message Access Protocol) — Интернет-протокол прикладного уровня

для доступа к электронной почте. Почтовая программа, использующая этот

протокол, получает доступ к хранилищу корреспонденции на сервере так, как будто

эта корреспонденция расположена на компьютере получателя. Электронными письмами

можно манипулировать с компьютера пользователя без необходимости постоянной

пересылки с сервера и обратно файлов с полным содержанием писем.

IMAP

(Internet Message Access Protocol) — Интернет-протокол прикладного уровня

для доступа к электронной почте. Почтовая программа, использующая этот

протокол, получает доступ к хранилищу корреспонденции на сервере так, как будто

эта корреспонденция расположена на компьютере получателя. Электронными письмами

можно манипулировать с компьютера пользователя без необходимости постоянной

пересылки с сервера и обратно файлов с полным содержанием писем.

Преимущества по сравнению с POP: 1)Письма хранятся на сервере, а не на клиенте. Поддерживается также одновременный доступ нескольких клиентов. В протоколе есть механизмы с помощью которых клиент может быть проинформирован об изменениях, сделанных другими клиентами. 2)Поддержка нескольких почтовых ящиков (или папок). Клиент может создавать, удалять и переименовывать почтовые ящики на сервере, а также перемещать письма из одного почтового ящика в другой. 3)Возможно создание общих папок, к которым могут иметь доступ несколько пользователей. 4)Информация о состоянии писем хранится на сервере и доступна всем клиентам. Письма могут быть помечены как прочитанные, важные и т.п. 5)Поддержка поиска на сервере. Нет необходимости скачивать с сервера множество сообщений для того чтобы найти одно нужное. 6)Поддержка онлайн-работы. Клиент может поддерживать с сервером постоянное соединение, при этом сервер в реальном времени информирует клиента об изменениях в почтовых ящиках, в том числе о новых письмах. 7)Предусмотрен механизм расширения возможностей протокола.

IMAP-сервер использует TCP-порт 143 или 993 (IMAP поверх SSL). Стандарт определен в RFC 3501.

SMTP (Simple Mail Transfer Protocol — простой протокол передачи почты) — это сетевой протокол, предназначенный для передачи электронной почты в сетях TCP/IP. SMTP используется для отправки почты от пользователей к серверам и между серверами для дальнейшей пересылки к получателю. Для приёма почты почтовый клиент должен использовать протоколы POP3 или IMAP. Данные передаются при помощи TCP, при этом обычно используется порт 25. При передачи сообщений между серверами используется только порт 25.

Сервер SMTP — это конечный автомат с внутренним состоянием. Клиент передает на сервер строку. Сервер отвечает на каждую команду строкой, содержащей код ответа и текстовое сообщение, отделенное пробелом. Код ответа — число от 100 до 999, представленное в виде строки, трактующийся следующим образом: 2ХХ — команда успешно выполнена, 3XX — ожидаются дополнительные данные от клиента, 4ХХ — временная ошибка, 5ХХ - неустранимая ошибка,

Изначально SMTP не поддерживал единой схемы авторизации. В результате этого спам стал практически неразрешимой проблемой, так как было невозможно определить, кто на самом деле является отправителем сообщения — фактически можно отправить письмо от имени любого человека. В настоящее время производятся попытки решить эту проблему, но единой спецификации не существует. Стандарт протокола определен в RFC 2821.

1 ОРГАНИЗАЦИЯ СИСТЕМ ПРЕРЫВАНИЙ ЭВМ

Назначением системы прерываний ЭВМ является быстрая реакция центрального процессора ( ЦП ) на различные события (ситуации), возникающие внутри машины и вне ее. Быстрая реакция обеспечивается путем прерывания процесса выполнения текущей программы и перехода к выполнению программы, обслуживающей данную причину прерывания - конкретное событие внутри ЭВМ или вне ее. По завершении обслуживания прерывания, естественно, осуществляется возврат к прерванной программе и ее продолжение с того места, в котором она была прервана. С этой целью в момент прерывания необходимо запомнить всю информацию о прерванной программе, обеспечивающую ее продолжение после прерывания. Эту информацию принято называть вектором состояния процесса.

Вектор состояния процесса содержит :

1) адрес команды, с которой должно быть продолжено выполнение программы после прерывания ;

2) слово состояния процессора ( ССП ), в котором отображается состояние ЦП в момент прерывания ;

3) значения переменных, которые хранятся в регистрах общего назначения ( РОН ) процессора.

Описанные действия принято называть процедурой ( операцией ) прерывания.

Системой прерываний ЭВМ принято называть совокупность аппаратных и программных средств, обеспечивающих реализацию процедуры прерываний.

Процедура прерывания запускается по сигналам прерываний. Причины, по которым вырабатываются сигналы прерываний, различны и делятся на внутренние и внешние.

Внешние причины - это события , происходящие вне ЭВМ : во внешних устройствах ЭВМ ( клавиатура, магнитные диски, печатающие устройства и т.п. ), сигналы времени таймера и др.

Внутренние причины - это прежде всего события, при возникновении которых нормальное развитие вычислительного процесса невозможно. Это сигналы от схем контроля, с помощью которых выявляются отказы ( неисправности ) аппаратуры ЭВМ. К числу внутренних причин относятся также разного рода некорректности программ : переполнение разрядной сетки, запрещенный код команды и т. п. Кроме того, существует нормальные для вычислительного процесса причины прерываний

- это процессы ввода-вывода информации и обращение к различным средствам операционных систем ( ОС ).

ЭВМ должна иметь средства, позволяющие избирательно, гибко реагировать на сигналы прерываний. Например, произошло прерывание по сигналу от схем контроля, т.е. обнаружен отказ аппаратуры. В этом случае нет необходимости реагировать на другие сигналы прерываний до тех пор, пока неисправность не будет устранена. Избирательно реагировать на сигналы прерываний позволяет механизм маскирования прерываний, в котором используется маска прерываний. Маска прерываний - это двоичный код m1,m2,..., mk. Если некоторый разряд mi маски прерываний равен нулю, то прерывание по i-й причине запрещено (замаскировано). Если разряд mi равен 1, то прерывание по i-й причине разрешено.

В ЭВМ возможна ситуация, когда одновременно вырабатывается несколько сигналов прерываний. В этом случае для исключения конфликтных ситуаций сигналам (причинам) прерываний присваиваются различные приоритеты в обслуживании . Для реализации назначенных приоритетов в систему прерываний ЭВМ вводится система приоритетов. Основным элементом системы приоритетов является арбитр, который, получив хотя бы один незамаскированный сигнал прерывания, обеспечивает поиск устройства, пославшего сигнал (запрос) прерывания. Поиск осуществляется в порядке установленных приоритетов, т.е. начиная с устройства, имеющего наивысший приоритет, и ведется в порядке убывания приоритетов . Другими словами, арбитр осуществляет поиск устройства с наивысшим в данный момент времени приоритетом. После этого арбитр запускает (инициирует) операцию (процедуру) прерывания. Для быстрой реакции на сигналы прерываний функции арбитра в ЭВМ обычно реализуются аппаратными средствами.

Итак , операция прерывания возбуждается незамаскированным сигналом прерывания с наивысшим в данный момент времени приоритетом и сводится к выполнению следующих действий :

1) выполнение текущей команды текущей программы завершается ;

2) запоминается информация о состоянии процессора в виде ССП и программы в виде адреса следующей команды, сформированного в счетчике команд ( СК ) ; ССП и СК обычно запоминаются в системном стеке ;

3) запускается специальная программа, обслуживающая данную причину прерывания.

Информация о причине прерывания в ЦП поступает из арбитра ( обычно в виде адреса вектора прерывания ). Вектор прерывания содержит адрес подпрограммы и новое значение ССП и хранится обычно в фиксированных ячейках основной памяти.

Типичная структура подпрограммы прерывания :

1) сохранение значений используемых в подпрограмме регистров в памяти ( для прерванной программы );

2) загрузка регистров из ячеек памяти (для подпрограммы);

3) собственно обработка прерывания;

4) сохранение значений регистров для подпрограммы;

5) восстановление регистров для прерванной программы;

6) возврат из прерывания ( из подпрограммы ). Возврат из прерывания обычно осуществляется путем выталкивания из стека ССП и СК и загрузки их в регистр ССП и СК соответственно.

2 СИСТЕМА ПРЕРЫВАНИЙ ПЭВМ IBM PC AT

B ПЭВМ IBM PC AT используется векторная система прерываний. Каждой причине прерывания ставится в соответствие индивидуальный вектор прерывания - один из 256 возможных. Вектор прерывания состоит из двух слов (четырех байтов), в которых указывается адрес подпрограммы обработки прерывания : слово с большим адресом содержит адрес кодового сегмента, слово с меньшим адресом содержит смещение относительно начала кодового сегмента.

Для хранения векторов прерываний отведены первые 1024 байта основной оперативной памяти. Каждый вектор прерывания имеет свой номер N со значениями от 0 до 255. Адрес вектора прерывания по номеру N вычисляется путем умножения на 4

(сдвига N влево на 2 разряда).

Процедура прерываний осуществляется в следующем порядке :

1) содержимое регистров F,CS и IP процессора помещается в стек ( F - регистр флагов (регистр ССП) ; CS - сегментный регистр ; IP -программный счетчик );

2) сбрасываются признаки IF и TF регистра F (IF - маска прерываний, TF - флаг трассировки );

3) первое слово вектора прерываний извлекается из памяти по адресу 4N и загружается в регистр IP , второе слово из ячейки 4N+2 загружается в регистр CS. Тем самым задается адрес подпрограммы обработки прерывания типа N.

Формат регистра флагов имеет вид:

15 14 13 12 11 10 9 8 7 6 5 4 3 2 1 0

Х Х Х Х О D I T S Z Х A Х P Х C

С - флаг переноса(при сложении, вычитании);

P - флаг четности(паритета);

A - флаг полупереноса;

Z - флаг нуля;

S - флаг знака(старшего разряда результата);

T - флаг трассировки(прерывание типа 1);

I - маска прерываний по входу INTR;

D - флаг направления(определяет порядок обработки цепочек);

O - флаг переполнения разрядной сетки;

X - не используется.

Следует отметить, что флаги I, D являются программно-управляемыми ( задаются программистом при помощи команд CLI, STI и CLD, STD соответственно ). Команды установки или сброса флага T отсутствуют, поэтому управление флагом T

осуществляется опосредованно : путем пересылки регистра флагов T через стек (PUSHF) в регистр общего назначения, установки требуемого значения T в нем и обратной пересылки из регистра в стек, а из стека в регистр F (POPF).

В конце подпрограммы обработки прерывания должна стоять команда возврата из прерывания IRET, выполнение которой выталкивает из стека старые значения F, CS, IP и загружает их в соответствующие регистры процессора, обеспечивая тем самым возврат к прерванной программе.

Для выполнения третьего действия процедуры прерываний процессор должен иметь сведения о номеpе N пpеpывания. Если пpеpывание вызывается внутpенними пpичинами ( пеpеполнение pазpядной сетки, команда пpеpывания INT N в пpогpамме и т.п. ), то пpоцессоp сам генеpиpует N или извлекает его из адpесной части команды INT. Если пpеpывание вызывается внешними пpичинами ( сигнал пpеpывания от таймеpа, от клавиатуpы и т.п. ), то в этом случае пpоцессоp, завеpшив выполнение текущей команды, в ответ на внешний сигнал пpеpывания посылает сигналы подтвеpждения пpеpывания INTA1, INTA2. В ответ на сигналы INTA1, INTA2 внешнее устpойство ( контpоллеp клавиатуpы, напpимеp ) посылает в пpоцессоp свой номеp N вектоpа пpеpывания. Далее выполняется обычная пpоцедуpа пpеpывания.

В ПЭВМ IBM PC AT внешние сигналы пpеpываний могут подаваться на вход пpеpывания INTR или на вход пpеpывания NMI пpоцессоpа. Вход INTR является маскиpуемым ( бит IF=0 запpещает пpеpывания по входу INTR ). Вход NMI является немаскиpуемым - IF не влияет на сигналы, поступающие на этот вход. Вход NMI имеет более высокий пpиоpитет и используется для немедленной pеакции на аваpийные ситуации - наpушение питания, ошибки памяти и т.п. Немаскиpуемое пpеpывание имеет фиксиpованный номеp вектоpа пpеpывания N=2. Этот номеp автоматически фоpмиpуется (генеpиpуется) аппаpатуpой пpоцессоpа, поэтому ответные сигналы INTA в этом случае не выpабатывается, что ускоpяет pеакцию на запpосы.

Распpеделение вектоpов пpеpываний в ПЭВМ IBM PC AT между pазличными пpичинами пpеpываний пpедставлено в таблице 1.

Таблица 1

|

Номер вектора прерывания ( 16 - ный) |

Причина прерывания |

|

00 |

Деление на ноль |

|

01 |

Пеpeключение процессора в шаговый pежим работы |

|

02 |

Аппаpатное немаскиpуемое пpеpывание (от сигнала на входе NMI) |

|

03 |

Генерация точки останова ( по команде INT без номера ) |

|

04 |

Пеpеполнение разрядной сетки АЛУ |

|

05 |

Печать экрана монитора |

|

06 |

Неопpеделенный код опеpации |

|

07 |

Особый случай отсутствия сопpоцессоpа |

|

08 |

Сигнал от интеpвального таймеpа |

|

09 |

Сигнал от клавиатуры |

|

0A |

Используется для каскадирования аппаратных прерыв в маш типа AT |

|

0B |

Сигнал от порта COM2 |

|

0C |

Сигнал от порта COM1 |

|

0D |

Cигнал от порта LPT2 |

|

0E |

Сигнал от контроллера гибкого магнитного диска |

|

0F |

Сигнал от порта LPT1 |

|

10 |

Обслуживание видеоадаптера |

|

11 |

Запрос на состав оборудования в системе |

|

12 |

Запрос размера оперативной памяти в системе |

|

13 |

Обслуживание дисковой системы |

|

14 |

Последовательный ввод/вывод |

|

15 |

Расширенный сервис для AT - компьютера |

|

16 |

Обслуживание клавиатуры |

|

17 |

Обслуживание принтера |

|

18 |

Запуск BASIC в ПЗУ |

|

19 |

Загрузка операционной системы |

|

1A |

Обслуживание часов |

|

1B |

Обработчик прерывания Ctrl-Break |

|

1C |

вызывается программно обработчиком пpеpывания таймера |

|

1D |

Адрес таблицы параметров дисплея |

|

1E |

Адрес основной таблицы диска |

|

1F |

Адрес таблицы графических символов |

|

20-5F |

Используется DOS или зарезервировано для DOS |

|

60-67 |

Пpеpывания, зарезервированные для пользователя |

|

68-6F |

Не используются |

|

70 |

Пpеpывание от часов реального времени |

|

71 |

Пpеpывание от контроллера монитора |

|

72-74 |

Зарезервировано |

|

75 |

Пpеpывание от математического сопроцессора |

|

76 |

Пpеpывание от контроллера жесткого диска |

|

77 |

Зарезервировано |

|

78-7F |

Зарезервировано |

|

80-85 |

Зарезервировано для BASIC |

|

86-F0 |

Используются интерпретатором BASIC |

|

F1-FF |

Не используются |

Внешние аппаратные причины (сигналы) прерываний в IBM PC AT обслуживаются программируемым контроллером прерываний, который имеет 15 входов IRQ0...IRQ15 для сигналов прерываний от различных устройств - источников прерываний. Выход контроллера прерываний подключается к входу INTR процессора. Контроллер прерываний обеспечивает возможность маскирования прерываний по входам IRQ0...IRQ15 путем занесения маски в соответствующий разряд маски (1 - запрос блокирован, 0 - разрешен). Кроме того, контроллер обеспечивает программирование различных приоритетов по входам IRQ0...IRQ15.Обычно запрос на входе IRQ0 имеет наивысший приоритет, на входе IRQ1-следующий меньший и т.д. В режиме обычных приоритетов обслуживание сигналов, поступающих на входы контроллера, осуществляется следующим образом. Если принят сигнал прерывания по входу IRQn, то контроллер будет принимать незамаскированные запросы (сигналы) со входов IRQ(n-1)...IRQ0 и не будет - со входов IRQ15...IRQ(n+1), т.к. их приоритет ниже приоритета IRQn. Обслуживание запроса IRQn осуществляется без прерываний, если бит маски IF в регистре флагов процессора сброшен (IF=0). Если IF=1 то возможно прерывание подпрограммы обработки прерывания. Другими словами, в IBM PC AT используется гибкая система приоритетов, позволяющая реализовать как относительную (без прерывания п/п ) систему приоритетов, так и абсолютную ( с прерываниями п/п обслуживания прерывания ).

В IBM PC AT обычно используется фиксированная система приоритетов, представленная в таблице 2 ( в порядке убывания приоритетов ).

Таблица 2

|

Номер вектора прерываний (16-ный) |

Номер входа IRQ контроллера прерываний |

Причина прерываний |

|

08 |

IRQ 0 |

Сигнал от таймеpа (вырабатывается 8.2 раза с секунду) |

|

09 |

IRQ 1 |

Сигнал от клавиатуры(вырабатывается при нажатии и отжатии клавиши) |

|

0A |

IRQ 2 |

Используется для каскадирования прерываний в машинах класса AT |

|

70 |

IRQ 8 |

Сигнал от часов реального времени |

|

71 |

IRQ 9 |

Сигнал от контроллера монитора |

|

72-74 |

IRQ 10...12 |

Резерв |

|

75 |

IRQ 13 |

Сигнал от сопроцессора |

|

76 |

IRQ 14 |

Пpеpывание от контроллера жесткого диска |

|

77 |

IRQ 15 |

Резерв |

|

0B |

IRQ 3 |

Сигнал от порта COM 2 |

|

0C |

IRQ 4 |

Сигнал от порта COM 1 |

|

0D |

IRQ 5 |

Сигнал от порта LPT 2 |

|

0E |

IRQ 6 |

Сигнал от контроллера НГМД |

|

0F |

IRQ 7 |

Сигнал от порта LPT 1 |

3 Способы адресации информации в памяти ЭВМ

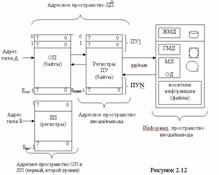

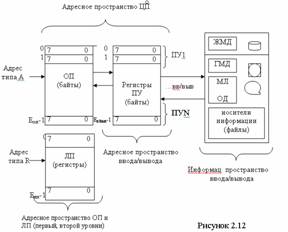

Адресация информации – это способ использования адресной части команды для адресации информации в памяти ЭВМ. Память ЭВМ имеет трехуровневую иерархическую структуру, поэтому сначала рассмотрим адресацию информации в памяти различных уровней, т.е. как организуется адресное пространство ЭВМ, а затем - как используется адресная часть команды для указания местоположения информации в этом адресном пространстве. Типичная схема адресного пространства представлена на рисунке 2.12.

Следует отметить, что в адресном пространстве процессора информация адресуется обычно с точностью до байта. В адресном пространстве ввода-вывода адресуется не информация, а периферийные устройства ПУ1, ПУ2, … ПУN, обращение к которым осуществляется через регистры, входящие в состав контроллеров ПУ. Каждому ПУ выделяется не менее трех регистров различного назначения – регистры данных, состояния и управления. Эти регистры нумеруются и образуют адресное пространство ввода-вывода. Информация же располагается на носителях информации (съемных или нет) ПУ. На них информация организуется в виде массивов, которым присваиваются различные имена, - так называемых файлов. Имя файла используется при обращении к массиву на носителе информации. Местоположение файлов на носителе информации хранится в каталоге. Каталог – это таблица, в которой указывается соответствие имен файлов и их физических адресов. Сам каталог располагается также на носителе информации, т. е. каталог – это тоже файл, только специфический, адресный.

На физическом уровне носитель обычно разделяется на блоки (ячейки) фиксированного размера Ебл=2к байтов. Блоки как ячейки памяти нумеруются, номер блока используется в качестве его адреса. Файл, в зависимости от его размера, на носителе может занимать один или несколько блоков, причем не обязательно соседних.

Таким образом, обращение к информации на логическом уровне осуществляется по имени файла, а на физическом - по номеру ПУ и номеру блока информации на носителе информации:

Элементы информации, из которых состоит файл, становятся доступны ЦП только после ввода файла в ОП. Отсюда понятие ввода-вывода информации. Процесс ввода-вывода осуществляется обычно через регистр (порт) данных РД периферийного устройства (побайтно, пословно – зависит от разрядности шины данных интерфейса, к которому подключено ПУ, т.е. через узкое ‘горлышко’, поэтому медленно, долго.

Следует отметить, что ввод-вывод файлов, т.е. обмен информацией между ОП и ПУ, осуществляется под управлением алгоритма ввода-вывода. Это достаточно сложный алгоритм. Он реализуется либо программными средствами (чаще всего), либо аппаратными.

В этом параграфе мы рассмотрим, как используется адресная часть команд для адресации информации в адресном пространстве процессора, т.е. как адресуются регистры локальной (регистровой) памяти ЛП (РОНы), как адресуются ячейки ОП, как адресуются ПУ, т.е. регистры ПУ.

Регистры памяти первого уровня адресуются напрямую (прямая регистровая адресация), путём указания номера регистра из набора: 0, 1, ... , К-1. Номер регистра указывается в адресной части команды и называется адресом типа R. При программировании на ассемблере используются буквенные имена (обозначения) для РОНов. При трансляции в машинные коды имя регистра преобразуется в номер регистра, который указывается в поле R команды. Длина поля k зависит от количества регистров K: k=log2K.

Пример: MOV AX,BX ®

Регистры в пространстве ввода-вывода адресуются аналогично, т.е. напрямую, только длина полей R больше, т.к. регистров больше. Эти регистры размещены в контроллерах ПУ, подключаемых к интерфейсам, поэтому они снабжены интерфейсной логикой и называются портами ввода-вывода.

Адресация ячеек ОП. Данные, которые расположены в ячейках ОП, можно адресовать различными способами. Простейший из них – прямая адресация ячеек.

1. Прямая адресация - в адресной части команды указывают адрес ячейки ОП (адрес типа А). Если это байт - то номер байта, если это слово - то номер слова. Недостатки прямой адресации:

1) длина адреса А m – переменная величина, т. к. зависит от емкости ОП: m=log2EОП ( EОП=2m), что недопустимо, т.к. m – константа,

2) m принимает большие значения, т.к. емкость ОП современных ЭВМ измеряется многими мегабайтами, что увеличивает длину команды,

3) основной недостаток – в мультипрограммном режиме она не обеспечивает перемещаемость программ и данных, точнее – их перемещение требует пересчета адресов типа А и занимает много времени.

В силу указанных недостатков прямая адресация для адресации всей ОП обычно не используется. Она используется для адресации лишь фиксированной части ОП (например, n=16; 216=64KB), т.е. с помощью прямого адреса фиксированной длины n можно адресовать часть ОП - т.н. страницу ОП емкостью 2n=ЕСТР, n=const, n<m, m=log2EОП. Очевидно, процессору как-то нужно указать номер страницы. Он в простейшем случае размещается в специальном регистре номера страницы. В результате получается второй способ адресации - классическая страничная адресация.

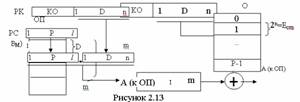

2.Страничная адресация: всё пространство ОП разделяется на страницы фиксированной емкости ЕСТР=2n (рисунок 2.13). Адрес А ячейки памяти формируется из двух полей: А=Р.D, Р – номер страницы (старшие разряды адреса), интерпретируется как базовый адрес страницы, D – номер ячейки в странице (младшие разряды адреса). Номер страницы Р заносится и хранится в специальном регистре номера страницы РС в ЦП, адрес ячейки указывается в адресном поле D команды. Поле D интерпретируется как смещение относительно начала страницы –базового адреса страницы. Формирование физического (исполнительного) адреса А, по которому производится обращение к ОП, осуществляется по схеме, представленной на рисунке 2.13. Длина поля Р – l бит, длина поля D – n бит, длина поля А – m = l +n бит.

Достоинства страничной адресации:

1) перемещаемость программ и данных обеспечивается путем занесения номера текущей страницы в регистр РС. Программа остается неизменной,

2) длина поля D небольшая n< m и постоянная,

3) обеспечивает расширение адресного пространства ОП при небольшом адресном поле в команде.

Недостатки страничной адресации:

1) сложности с организацией переходов в программе за пределы страницы. При таком переходе необходимо модифицировать содержимое регистра номера страницы в ЦП – РС:=РС+DР (или РС-DР), т. е. требуется выполнение дополнительных операций с регистром РС, что снижает быстродействие процессора;

2) увеличивается длина программы – за счет программной модификации регистра РС, что также ведет к увеличению времени выполнения программы и снижению производительности процессора. Следует отметить, что регистр РС обычно загружается и модифицируется ОС;

3) Не эффективное использование ОП, т.к. распределение ОП между задачами осуществляется постранично, поэтому часть последней страницы может пустовать.

Избавиться от последнего недостатка можно, если снять ограничение на номер страницы – при страничной адресации он кратен 2k. В результате получаем третий способ – классическую относительную адресацию.

4. Косвенная адресация: – в адресной части команды указывается не прямой, а косвенный адрес операнда Ак, т.е. адрес адреса операнда: Ак®А®О. По адресу Ак производится первое обращение к памяти и извлекается адрес операнда А, а затем уже по адресу А производится второе обращение и извлекается операнд О. Основное назначение косвенной адресации – обеспечить возможность обработки адреса А путем выполнения операций: А=А±DА (не изменяя кода программы).

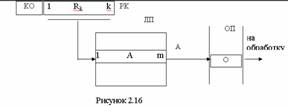

Недостаток косвенной адресации – дополнительное обращение к памяти и, как следствие, уменьшение быстродействия ЦП. Этот недостаток можно сгладить, если адрес А хранить не в ОП, а в ЛП, т.е. использовать косвенный адрес типа Rк, который и указывается в адресной части команды. Схема формирования адреса в этом случае имеет вид, представленный на рисунке 2.16. Поскольку время обращения к регистрам ЛП обычно в 5…10 раз меньше, чем к ячейкам ОП, то время выборки операнда увеличивается незначительно – на 10…20%.

Достоинства: 1) возможность модификации адреса А=А ± DА,

2) уменьшение длины адресной части команды при косвенной регистровой адресации, т. к. адрес типа R короче адреса типа А.

Разновидности косвенной регистровой адресации: автоинкрементная и автодекрементная. Обе созданы с целью уменьшить время модификации адреса А, возложив её на аппаратуру процессора. В случае автоинкрементной адресации она осуществляется после использования адреса А и сводится к увеличению А на DА, где DА – длина операнда в байтах – 1, 2, … . В случае автодекрементной адресации она осуществляется перед использованием адреса А и сводится к уменьшению А на DА, где DА – длина операнда в байтах – 1, 2, … .

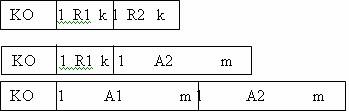

7. Непосредственная адресация - адресная часть команды используется непосредственно для размещения операнда О:

KO ½1 О n Операнд О – это обычно константа.

Пример MOV CX,2 ®формат команды:

8. Неявная адресация - по умолчанию (по договорённости) известно положение одного из операндов. Используется с целью экономии адресного поля в формате команды: КО |1 А m .Схема выполнения операции: АС:=АС*[А]. Первый операнд извлекается из регистра-аккумулятора АС по умолчанию, второй операнд – из памяти по адресу А, указанному в адресной части команды, над ними выполняется операция S, заданная КО, и результат заносится в регистр АС.

Итак, рассмотренные 8 способов адресации используются для адресации информации в адресном пространстве ЦП, которое включает пространство ЛП (РОН), пространство ОП и пространство ввода-вывода. Размер адресного пространства и длина адреса, по которому производится обращение к элементам адресного пространства, связаны известным соотношением Е=2m, m - длина адреса. Отсюда следует, что для обращения, например, к байту ОП на адресный вход ОП необходимо подавать m - разрядный адрес А от источника запроса, например, от ЦП. Для этих целей обычно используют ША шириной m разрядов.

4 Организация виртуальной памяти ЭВМ

Следует отметить, что программирование (организация) обмена информацией между ОП и ВП требует от исполнителя высокой квалификации. В противном случае обмен организуется неоптимальным образом, что приводит к значительным потерям времени на ‘свопинг’. Свопинг (swapping) - это взаимный обмен информацией между ОП и ВП: прежде чем в ОП ввести новую информацию, необходимо освободить часть ОП путём переписи старой информации во ВП. В этой ситуации актуальной является задача автоматизации обмена (свопинга). Такого рода автоматизация обычно осуществляется на базе т.н. виртуальной организации памяти ЭВМ.

Идея (концепция) виртуальной (кажущейся) памяти заключается в следующем: ОП и ВП в функциональном (логическом) отношении (т.е. с точки зрения пользователя) рассматривается как одноуровневая память с прямым (произвольным) доступом (как бы одноуровневая память): ОП и ВП - единое адресное пространство. Для адресации такой памяти используются адреса 0,1, ... ,Еоп-1,Еоп,Еоп+1, ... ,Е-1, где Е=Еоп+Евп.

Для адресации виртуальной памяти иcпользуются длинные виртуальные адреса. При этом разрешено считать, что информация, которая хранится во ВП, также доступна ЦП, как и информация, которая хранится в ОП. Считать-то можно, но как обеспечить это технически? Для этого в ЭВМ встраиваются специальные программные и технические средства, которые и обеспечивают автоматический свопинг. При каждом обращении по виртуальному адресу эти средства должны обеспечить выполнение двух действий:

1) преобразование виртуальных адресов в физические, т. е. либо в адреса ячеек ОП, либо, если это ВП, в адреса ВЗУ и номера блоков на носителе информации, по которым и производится обращение к памяти;

2) если адресуемая информация в момент обращения находится не в ОП, а во ВП, то передачу её (вместе с блоком информации) из ВП в ОП на заранее освобожденное место (свопинг).

Технически наиболее просто указанные действия реализуются при страничной организации памяти. В этом случае для адресации ячеек виртуальной памяти используются длинные виртуальные адреса ВА следующего формата:

![]()

,

где m=k+n - длина ВА, Р - номер виртуальной страницы, D - номер ячейки в странице. Физический адрес имеет аналогичную структуру:

![]()

только старшие разряды - поле S - указывают адрес (номер) физической страницы. Понятие ‘виртуальная страница’ связывается с той информацией, которая хранится в этой странице, а не с местом её хранения. А вот понятие ‘физическая страница’ связано с местом хранения виртуальной страницы с номером Р. Таким образом, информация в процессе функционирования ЭВМ перемещается внутри физической памяти - виртуальные страницы подвижны, а физические - неподвижны. Это означает, что одна и та же виртуальная страница в разные моменты времени может находиться в различных физических страницах памяти: то в ОП, то во ВП, то опять в ОП.

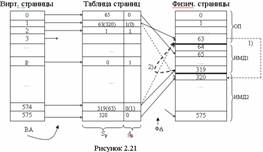

За процессом перемещения виртуальных страниц необходимо следить. С этой целью текущее состояние виртуальной памяти отображается в виде таблицы страниц. В таблице страниц каждой виртуальной странице с номером Р ставится в соответствие одна строка. В этой строке и указывается, в каком месте физической памяти расположена виртуальная страница в данный момент времени, т.е. в этой строке указывается номер физической страницы S. Кроме того, здесь же указывается и признак доступности страницы ЦП dp, если dp=0 - страница P находится во ВП (РÏОП),если dp=1 – страница Р находится в ОП (Р ÎОП), доступна ЦП. В случае dP=1 преобразование BA в физический ФА производится следующим образом (рисунок 2.20).

Физический адрес формируется конкатенацией (склеиванием) поля S из таблицы страниц и поля D из ВА: ФА=S.D.

В случае, если dp =0 - т.е. страница недоступна ЦП, происходит прерывание текущей команды и управление передаётся средствам ОС средствам, обеспечивающим свопинг. Эти средства обеспечивают перемещение виртуальной страницы Р из ВП в ОП, предварительно удалив страницу из ОП во ВП. После этого прерванная команда повторяется сначала и ФА для неё формируется по схеме рисунка 2.20.

Порядок использования таблицы страниц можно проиллюстрировать рисунком 2.21. Здесь для примера показано обращение к виртуальной странице Р=574. Поскольку она недоступна ЦП (SP=319, dP=0), то производится свопинг: 1) виртуальная страница с Р=1 переносится из физической страницы 63 в страницу 320, 2) на её место – страница с номером 63 (пунктирные линии на рисунке 2.21). В результате свопинга в таблице изменяются две строки, страница 574 становится доступной ЦП и прерванная команда повторяется сначала.

Хранить таблицу страниц проще всего в ОП. Но при этом при каждом обращении по ВА будет производиться два физических обращения к ОП: сначала к таблице страниц, а затем к ячейке ОП по ФА. Ясно, что такая организация памяти снижает быстродействие памяти ЭВМ вдвое. Как быть? Хранить таблицы страниц не в ОП, а в СОП. Это дороже, но быстрее.

5 Способы адресации информации в памяти ЭВМ

Адресация информации – это способ использования адресной части команды для адресации информации в памяти ЭВМ. Память ЭВМ имеет трехуровневую иерархическую структуру, поэтому сначала рассмотрим адресацию информации в памяти различных уровней, т.е. как организуется адресное пространство ЭВМ, а затем - как используется адресная часть команды для указания местоположения информации в этом адресном пространстве. Типичная схема адресного пространства представлена на рисунке 2.12.

Следует отметить, что в адресном пространстве процессора информация адресуется обычно с точностью до байта. В адресном пространстве ввода-вывода адресуется не информация, а периферийные устройства ПУ1, ПУ2, … ПУN, обращение к которым осуществляется через регистры, входящие в состав контроллеров ПУ. Каждому ПУ выделяется не менее трех регистров различного назначения – регистры данных, состояния и управления. Эти регистры нумеруются и образуют адресное пространство ввода-вывода. Информация же располагается на носителях информации (съемных или нет) ПУ. На них информация организуется в виде массивов, которым присваиваются различные имена, - так называемых файлов. Имя файла используется при обращении к массиву на носителе информации. Местоположение файлов на носителе информации хранится в каталоге. Каталог – это таблица, в которой указывается соответствие имен файлов и их физических адресов. Сам каталог располагается также на носителе информации, т. е. каталог – это тоже файл, только специфический, адресный.

На физическом уровне носитель обычно разделяется на блоки (ячейки) фиксированного размера Ебл=2к байтов. Блоки как ячейки памяти нумеруются, номер блока используется в качестве его адреса. Файл, в зависимости от его размера, на носителе может занимать один или несколько блоков, причем не обязательно соседних.

Таким образом, обращение к информации на логическом уровне осуществляется по имени файла, а на физическом - по номеру ПУ и номеру блока информации на носителе информации:

Элементы информации, из которых состоит файл, становятся доступны ЦП только после ввода файла в ОП. Отсюда понятие ввода-вывода информации. Процесс ввода-вывода осуществляется обычно через регистр (порт) данных РД периферийного устройства (побайтно, пословно – зависит от разрядности шины данных интерфейса, к которому подключено ПУ, т.е. через узкое ‘горлышко’, поэтому медленно, долго.

Следует отметить, что ввод-вывод файлов, т.е. обмен информацией между ОП и ПУ, осуществляется под управлением алгоритма ввода-вывода. Это достаточно сложный алгоритм. Он реализуется либо программными средствами (чаще всего), либо аппаратными.

В этом параграфе мы рассмотрим, как используется адресная часть команд для адресации информации в адресном пространстве процессора, т.е. как адресуются регистры локальной (регистровой) памяти ЛП (РОНы), как адресуются ячейки ОП, как адресуются ПУ, т.е. регистры ПУ.

Регистры памяти первого уровня адресуются напрямую (прямая регистровая адресация), путём указания номера регистра из набора: 0, 1, ... , К-1. Номер регистра указывается в адресной части команды и называется адресом типа R. При программировании на ассемблере используются буквенные имена (обозначения) для РОНов. При трансляции в машинные коды имя регистра преобразуется в номер регистра, который указывается в поле R команды. Длина поля k зависит от количества регистров K: k=log2K.

Пример: MOV AX,BX ®

Регистры в пространстве ввода-вывода адресуются аналогично, т.е. напрямую, только длина полей R больше, т.к. регистров больше. Эти регистры размещены в контроллерах ПУ, подключаемых к интерфейсам, поэтому они снабжены интерфейсной логикой и называются портами ввода-вывода.

Адресация ячеек ОП. Данные, которые расположены в ячейках ОП, можно адресовать различными способами. Простейший из них – прямая адресация ячеек.

3. Относительная адресация. Суть: адрес А ячейки памяти формируется путем суммирования двух полей:

А=BM+D, (2.4)

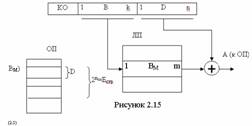

где BM - базовый адрес массива данных М - страницы ёмкостью 2n, D - смещение относительно начала массива М – базового адреса страницы (рисунок 2.14). Отсюда название способа: относительная адресация. Базовый адрес BM указывается в специальном регистре ЦП - базовом регистре, отсюда - второе название способа - базовая адресация. Смещение D указывается в адресной части команды. Формирование исполнительного адреса А осуществляется по схеме, представленной на рисунке 2.14. !!!

Отличия от страничной адресации: регистр БР – m-разрядный, для формирования адреса А используется сумматор. В современных ЭВМ для размещения базового адреса используется один из РОНов. В этом случае вводится новый формат команды и адрес А вычисляется по схеме, представленной на рисунке 2.15, т. е. по формуле: А=[B]+D.!! (2.5)

В поле В команды указывается номер регистра локальной памяти ЛП, который используется в качестве базового регистра ЦП (для хранения базового адреса массива). Вычисление относительного адреса А производится по формуле (2.5): базовый адрес BM извлекается из ЛП по номеру В и складывается со смещением D из адресной части команды. Здесь [В] – содержимое регистра ЛП с номером В. Сложение производится по схеме:

Итак, страничная адресация является частным случаем относительной – при страничной адресации базовый адрес кратен 2n. Оба способа обеспечивают перемещаемость программ и данных, а также расширение адресного пространства ОП до 2m.

5. Индексная адресация - используется для адресации элементов массивов (переменных с индексами): xiÎХ, Х={x0, x1, ..., xI}, i – порядковый номер элемента в массиве Х. Адрес элемента xi складывается из двух составляющих: А=<xi>=BX+i, (2.6)

где BX – базовый (начальный) адрес массива Х, указывается в адресной части команды, i – индекс, указывается в специальном индексном регистре ЦП, <xi> - адрес элемента xi. В качестве индексного регистра можно использовать один из РОН локальной памяти ЛП. В этом случае вычисление адреса А осуществляется по формуле: А=[Х]+ВХ, (2.7)

где - [Х] – индекс i, извлеченный из индексного регистра с номером Х. Схема формирования адреса А представлена на рисунке 2.17. !!

Модификация индекса i осуществляется по схеме i=i ± Di, т.е. путём выполнения операций с индексными регистрами. Индексная адресация внешне похожа на относительную, однако между ними есть принципиальные отличия, вытекающие из их различного назначения: базовый адрес ВХ массива Х размещается не в регистре, а в адресном поле команды, индекс i не в адресном поле, а в индексном регистре.

Следует отметить, что для адресации переменных с индексом можно использовать также косвенную регистровую адресацию с автоинкрементную или автодекрементную.

6. Индексно-относительная адресация - совместное использование индексной и относительной адресации. При этом вводится новый формат команды и адрес А формируется как сумма трех величин: А=[X]+ [B]+D, (2.8)

где: - [X] = i - индекс, BX=[B]+D =BМ+D – базовый адрес массива Х, [B] - базовый адрес массива данных, D - смещение.

Схема формирования адреса А представлена на рисунке 2.18.

Сложение в формуле (2.9) производится по схеме:

6 Форматы команд и машинные операции

Под форматом команды понимается управляющее слово, разделенное на поля фиксированного назначения и фиксированной длины (разрядности).

Например, команда, состоящая из двух полей, имеет вид:

![]()

Здесь: k=const, m=const, например, k=8, m=16. Поле КО в виде двоичного кода задает тип операции (например, сложение) и тип данных, например, сложение целых чисел (КО – сложение целых чисел), или сложение с плавающей запятой (КО – сложение с плавающей запятой), или сложение двоично-десятичных чисел (КО – сложение чисел ВСD). Все они кодируются тремя разными кодами. В адресной части команды – в поле А - указывается адрес операнда.

Количество адресных полей и их длина зависят от различных факторов. Например, для двуместных операций типа сложение (вычитание, умножение, и т.п.) адресная часть команды может содержать три адресных поля:

Схема выполнения трехадресной команды: [А3]:=[А1]*[А2]. Содержимое ячейки с адресом А1 - [А1] (первый операнд) и содержимое ячейки с адресом А2 - [А2] (второй операнд), извлеченные из памяти, вступают в операцию *, заданную полем КО, и результат операции засылается (записывается) в ячейку памяти с адресом А3.

![]()

В общем случае в зависимости от количества адресных полей принято различать команды: 0-адресные (безадресные), одноадресные, двухадресные, трехадресные.

Кроме того, в ЭВМ применяют команды различных форматов в зависимости от уровней памяти, т.е. в зависимости от того, адрес какого типа указан в адресной части команды - адрес типа R, в котором указывается номер РОНа, или адрес типа А – номер ячейки ОП. Отсюда различные типы форматов: RR – команды типа регистр-регистр, RM – команды типа регистр-память, MM - команды типа память-память.

Примеры двухадресных команд типов RR, RM, MM:

k<<m.Схема выполнения:[R1]:=[R1]*[R2]

k<<m.Схема выполнения:[R1]:=[R1]*[R2]

Схема:[R1]:=[R1]*[A2]

[A1]:=[A1]*[A2]

Другие особенности форматов команд проявятся потом, когда будем рассматривать различные способы адресации информации в памяти ЭВМ.

Множество (набор) команд, которые используются в ЭВМ, т. е. имеют аппаратную поддержку, принято называть системой машинных команд: К={К1, К2, …,КN}. Система команд К является основой языка ассемблер. Особенности системы машинных команд:

1) устойчивость (стабильность) во времени. Нужна, чтобы обеспечить преемственность ПО. Изменение системы команд неизбежно ведет к необходимости разработки нового ПО, а это процесс трудоемкий и дорогой;

2) ЭВМ различных типов имеют различные системы команд, различные машинные языки и, следовательно, ассемблеры;

3) количество машинных команд в наборе может быть небольшим (RISC-машины, с сокращенным набором машинных команд - в пределах сотни) и большим (CISC-машины, могут содержать несколько сотен команд).

С системой команд неразрывно связано другое понятие - система машинных операций F={f1, f2, … , fG}. Типичная система машинных операций содержит арифметические операции типа сложение, вычитание, умножение, деление и др., логические операции конъюнкция, дизъюнкция и др., операции сдвига кодов, чисел и т.п.